המדריך המלא להגדרת Outlook anywhere בסביבת EXCHAGE 2010

מאת חיים לזרוביץ

להגדלת התמונות יש ללחוץ על התמונה שברצונך להגדילבמאמר הבא אדגים כיצד להגדיר outlook anywhere הכולל הנפקת תעודה עבור שרת דואר 2010, ע"י CA מקומי.

(כאשר ה CA הינו של מיקרוסופט), במאמר זה גם אראה כיצד לחדש את התעודה לאחר פג תוקפה.

אגדיר את התעודה גם לחיבורים של ActiveSync ,OWA.

החיבור מצפין את הנתונים בין תוכנת הקליינט (אוטלוק לצורך העניין) לבין שרת הדואר, התחנות עובדות מול שרת הדואר בפרוטוקול https.

המאמר יחולק לשלושה חלקים:

1. הגדרת Outlook Anywhere והנפקת תעודה.

2. חידוש תעודה כאשר פג תוקפה.

3. הגדרות מתקדמות מצד הקליינט הכוללים קיסטום באמצעות GPO (לא חובה).

במאמר זה אחשוף פרטים לגבי תעודה ונתונים של תעודה פרטית (private key) במחשבי הפרטי – התעודה נוצרה לצורך מעבדה בלבד ואין לי כל בעיה לחשוף נתונים אלו במחשבי הפרטי, איני ממליץ לחשוף פרטי תעודות ארגוניות הכוללים מידע של מפתחות פרטיות וקובץ REQ שנוצר ע"י מחשב זה או אחר, אלא אך ורק למנפיק התעודה / לגורם המוסמך שבו אנו מאמינים וסומכים שינפיק לנו קובץ תעודה.

במאמר הבא, שרת התעודות (CA) וה CRL מותקן על שרת DC, זאת לצורך המעבדה בלבד, איני ממליץ כלל להתקין את הרכיבים הללו על שרת DCאלא על שרת ייעודי אחר בארגון ומומלץ להפריד את שירות ה CRL משרת ה CA לצרכי אבטחה.

הגדרת OUTLOOK ANYWHRE והנפקדת תעודה:

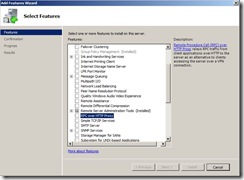

ראשית יש להתקין את ה Feature שנקרא: RPC Over HTTP Proxy על שרת ה CAS:

באמצעות ה Server Manager יש לגשת ל Features ולסמן את האופציה RPC Over HTTP Proxy

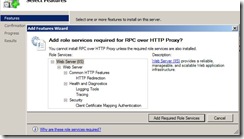

להלן רכיבי ה- IIS שיותקנו כתנאי מוקדם להתקנת ה HTTP Proxy, יש ללחוץ על Add Required Role Services:

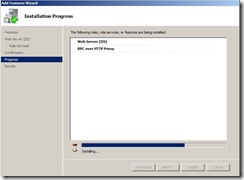

תהליך ההתקנה:

סיום ההתקנה, יש ללחוץ על Close.

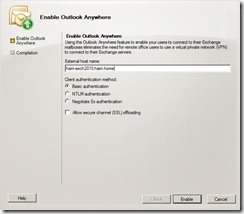

הפעלת האופציה של Outlook Anywhere בשרת ה EXCHANGE תחת השרת שמחזיק את ה ROLE של ה CAS,

יש לגשת ל Server Configuration –> Clent Access, קליק ימני על שרת הדואר ולאחר מכן Enable Outlook Anywhere…

יש לכתוב את השם (המלא) שאליו יגשו מחוץ לארגון אם באמצעות VPN או בכל דרך שהיא, מומלץ ורצוי לתת את שם ה FQDN הכולל את שם השרת ואת שם ה DNS NAME, כדוגמא שם שרת haim-exch2010 שם ה DNS NAME הינו haim.home כלומר haim-exch2010.haim.home.

נשתמש באימות בסיסי basic authentication, ללחוץ על Enable:

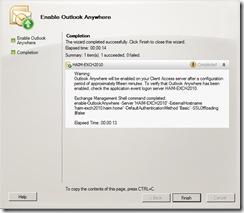

ללחוץ על Finish, יש לשים לב שניתן לבצע את הפעולות גם באמצעות ה EMS, בחלון הבא מופיע הפקודה כפי שהוא ב EMS:

כעת ניצור את התעודה עבור החיבורים.

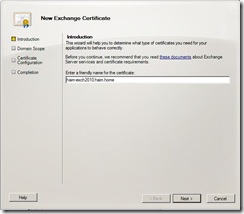

ניגש ל Server Configuration ולאחר מכן קליק ימני New Exchage Certificate:

נגדיר שם לתעודה, מומלץ ורצוי לתת את שם ה FQDN של השרת:

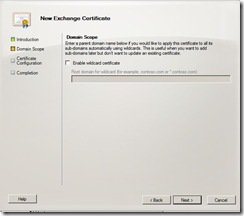

איני משתמש ב wildcard (כוכביות) על מנת לא לפתוח סקופ רחב יותר.

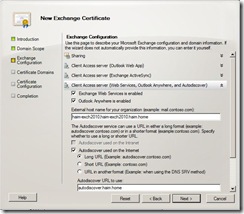

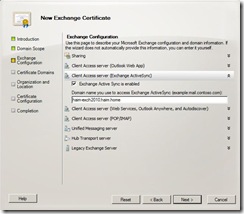

להלן האופציות להגדרה, אנו נגדיר Outlook Web App, ActiveSync, Outlook Anywhere.

נגדיר את התעודה לשירותי Outlook Anywhere:

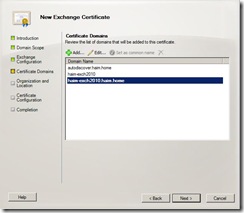

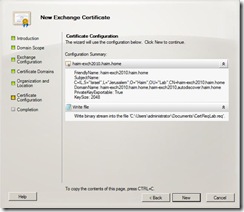

ניתן לעבוד עם פרוקסי שהוא haim-exch2010, haim-exch2010.haim.home – שימו לב תעודה שמקבלת כמה שמות (SAN).

הגדרתי את התעודה גם לשירותי AutoDiscover לכניסה מבחוץ (בחרתי Long URL)

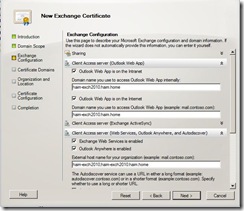

נגדיר את התעודה עבור Outlook Web App מבפנים ומבחוץ, כתבתי את שם ה FQDN של השרת ל 2 האופציות.

אותה הגדרה בחרתי גם לחיבור באמצעות ACtiveSync (עבור סינכרון מכשירי סלולר התומכים בתצורה זו)

בחרתי את ה FQDN כ Common Name:

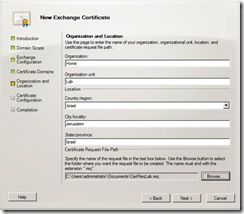

ניתן למלא שדות התעודה, שדות אלו ממן ת"ז שמוטבעים על התעודה.

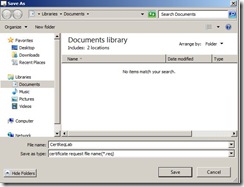

יש לייצא את פרטי התעודה לקובץ Req עבור הנפקת הקובץ בשרת ה CA וקבלת מפתח ציבורי ופרטי:

ניתן לראות את מסלול קובץ ה Req מטה, ניתן לייצא לכל נתיב שהוא, לאחר מכן ללחוץ על Next

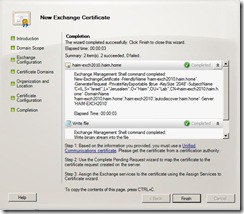

לחיצה על New להשלמת תהליך יצירת התעודה.

פעולת יצוא הקובץ הושלמה.

כעת נשארו 3 שלבים לסיום ההנפקה ויצירת השירותים עבור התעודה

* שליחת קובץ ה Req שיצרנו ל CA שעליו אנו סומכים ומאמינים על מנת שינפיק תעודה.

* המשך תהליך הנפקת התעודה ע"י ייבוא קובץ ה CER.

* הוספת שירותים לתעודה

במידה ובארגון שלנו קיים שירות CA אנו ננפיק בעצמנו את התעודה בעזרת קובץ ה Req שנוצר בשלב הקודם:

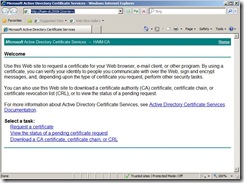

ניתן להיכנס לשרת ה CA באמצעות הכתובת: http://CA-SERVER/CERTSRV כאשר ה CA-SERVER הינו שרת התעודות (CA):

יש להקיש משתמש אשר מורשה לגשת ל TEMPLATES של שרת ה CA (הרשאת NTFS על אותו TEMPLATE) , אנו נשתמש

ב TEMPLATE של Web Server .

שלב 1 – יצירת קובץ ה CER ע"י שרת CA.

ללחוץ על Requset Certificate

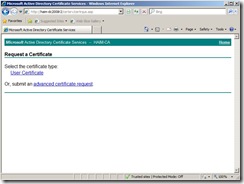

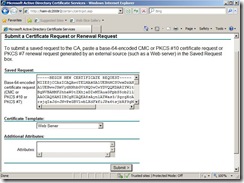

ללחוץ על advanced certificate request

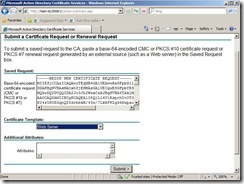

נבחר באופציה השניה

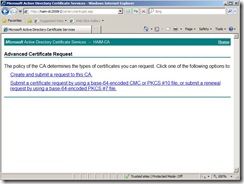

Submit a certificate request by using a base-64-encoded CMC or PKCS #10 file, or submit a renewal request by using a base-64-encoded PKCS #7 file

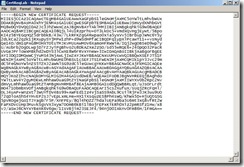

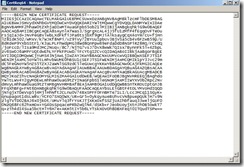

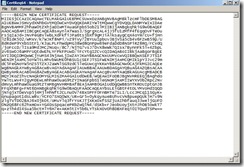

נפתח את קובץ ה-Req שיצרנו קודם

נבחר לפתוח באמצעות Notepad

יש להעתיק את כל תוכן קובץ ה-Req

יש להדביק את תוכן הקובץ לתוך ה Saved Request :

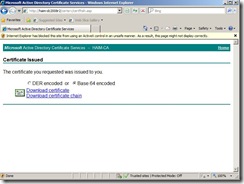

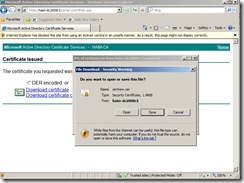

כעת ניתן להוריד את התעודה, אנו נבחר ב Base 64 Encoded:

כעת נשמור את התעודה בנתיב כלשהו

בחרתי לשמור באותו נתיב שבו יצרנו את הבקשה (לא חייב) – למען הסדר הטוב.

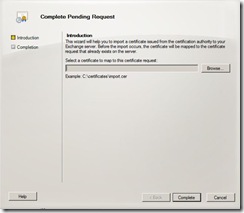

שלב 2 – ייבוא תעודת ה CER בממשק ה EXCHANGE.

בשרת הדואר נייבא את התעודה תחת Exchange Certificates ב Server Configuration.

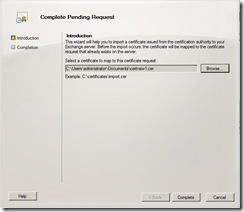

אנו נלחץ קליק ימני על הבקשה שנוצרה בשלבים שבו יצרנו את קובץ ה Req ולאחר מכן Complete Pending Request:

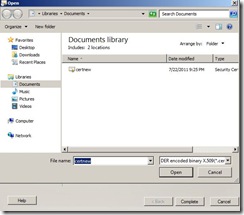

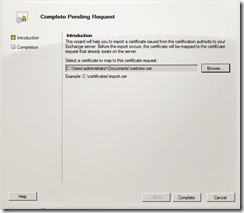

יש לנתב לקובץ ה CER שנוצר ע"י שרת ה CA:

להלן הנתיב:

בחירת הקובץ

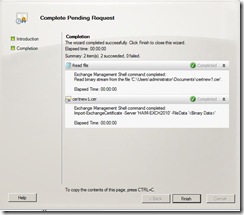

לחיצה על Finish לסיום הפעולה.

שלב 3 – הוספת שירותים לתעודה

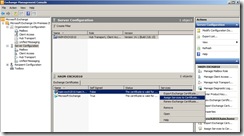

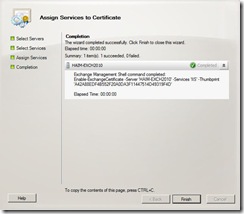

בחלון ה Server Configuration בשרת הדואר, קליק ימני על התעודה שנוצרה ולאחר מכן Assign Services to Certificate.

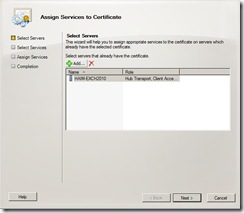

להלן שרת ה CAS, יש ללחוץ על Next:

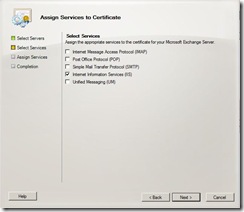

נבחר את האופציה של Internet Information Services (IIS) ונלחץ על NEXT.

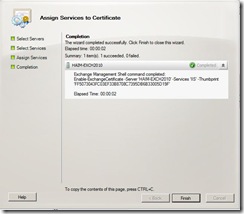

בחלון הבא מוצג ה Thumbprint של התעודה, מיד נוודא שאכן מדובר על התעודה שיצרנו לפי Thumbprint. ׁ

בתעודה הספציפית הזאת, המספר מתחיל ב FF50 ומסתיים ב D19F, כמובן שהמספר שונה מתעודה לתעודה.

ללחוץ על Assign.

לחיצה על Finish

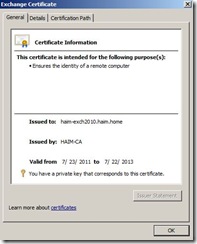

נלחץ פעמיים על התעודה שנוצרה – חשוב מאוד לוודא שנוצר PRIVATE KEY – ניתן לבדוק מטה היכן שיש אייקון של מפתח !!

במידה ואין מפתח פרטי, יש לחזור על הפעולות או לעבוד עם הפקודה certutil -repairstore my "SerialNumber לשחזור המפתח פרטי כאשר ה SerialNumber הינו המס' הסידורי של התעודה.

נוצרה תעודת SAN הכוללת בתוכה כמה שמות (כפי שראינו בזמן יצירת התעודה נוצרו 3 שמות) - Subject Alternative name

ה Thumbprint מורכב מהמפתח מטה שמתחיל ב FF50 ומסתיים ב D19F

כאן הסתיים השלב השלישי והסופי של הנפקת התעודה והוספת שירותים לתעודה.

חידוש תעודה כאשר פג תוקפה

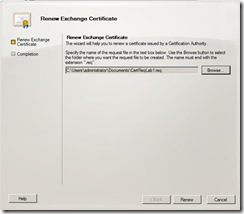

קליק ימני על התעודה שיש להאריך את תוקפה ולאחר מכן Renew Exchange Certificate

יש ליצור קובץ Req להנפקה.

יצירת קובץ ה Req – ללחוץ על Finish

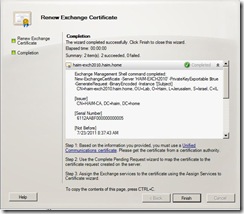

בעת פתיחת קובץ ה Req נוצרה בעיה בפתיחת הקובץ, התוכן הוצג כג'יבריש.

עלינו לקודד זאת ל base 64 ע"י הפקודה certutil –encode old.req new64.req

כאשר ה old.req הינו הקובץ שנוצר קודם, כאשר new64.req הינו הקובץ החדש שקודדנו בפורמט 64:

להלן קובץ ה Req לאחר שעבר קידוד ל 64.

לאחר מכן ניכנס לשרת ה CA ונדביק לתוך ה Saved Request את תוכן הקובץ שנוצר:

כניסה לשרת ה CA:

ללחוץ על Requset Certificate

![clip_image002[4] clip_image002[4]](https://2img.net/h/blogs.microsoft.co.il/blogs/haiml/clip_image0024_5FAE5A52.jpg)

ללחוץ על advanced certificate request

נבחר באופציה השניה

Submit a certificate request by using a base-64-encoded CMC or PKCS #10 file, or submit a renewal request by using a base-64-encoded PKCS #7 file

![clip_image004[5] clip_image004[5]](https://2img.net/h/blogs.microsoft.co.il/blogs/haiml/clip_image0045_0983CA1D.jpg)

נפתח את הקובץ ה-Req שיצרנו קודם

נבחר לפתוח באמצעות Notepad

![clip_image006[4] clip_image006[4]](https://2img.net/h/blogs.microsoft.co.il/blogs/haiml/clip_image0064_04C85267.jpg)

יש להעתיק את כל תוכן הקובץ ה-Req

יש להדביק את תוכן הקובץ לתוך ה Saved Request :

כעת ניתן להוריד את התעודה, אנו נבחר ב Base 64 Encoded:

כעת נשמור את התעודה בנתיב כלשהו

כעת נשמור את הקובץ שיצרנו בנתיב כלשהו

בשרת הדואר נייבא את התעודה תחת Exchange Certificates ב Server Configuration.

אנו נלחץ קליק ימני על הבקשה שנוצרה בשלבים שבו יצרנו את קובץ ה Req ולאחר מכן Complete Pending Request:

יש לנתב לקובץ ה CER שנוצר ע"י שרת ה CA:

לחיצה על Finish לסיום הפעולה.

בחלון ה Server Configuration בשרת הדואר, ללחוץ קליק ימני על התעודה שנוצרה ולאחר מכן Assign Services to Certificate.

להלן שרת ה CAS, יש ללחוץ על Next:

![clip_image001[4] clip_image001[4]](https://2img.net/h/blogs.microsoft.co.il/blogs/haiml/clip_image0014_19A8777B.jpg)

נבחר את האופציה של Internet Information Services (IIS) ונלחץ על NEXT.

בחלון הבא מוצג ה Thumbprint של התעודה, מיד נוודא שאכן מדובר על התעודה שיצרנו לפי Thumbprint. ׁ

בתעודה הספציפית הזאת, המספר מתחיל ב A42A ומסתיים ב 9F4D, כמובן שהמספר שונה מתעודה לתעודה.

ללחוץ על Assign.

נלחץ על Finish

ככה המסך נראה (שימו לב יש את התעודה הישנה והחדשה)

נלחץ פעמיים על התעודה שנוצרה – חשוב מאוד לוודא שנוצר PRIVATE KEY – ניתן לבדוק מטה היכן שיש אייקון של מפתח !!

במידה ואין מפתח פרטי, יש לחזור על הפעולות או לעבוד עם הפקודה certutil -repairstore my "SerialNumber לשחזור המפתח פרטי כאשר ה SerialNumber הינו המס' הסידורי של התעודה.

ה Thumbprint מורכב מהמפתח מטה שמתחיל ב A42A ומסתיים ב 9F4D

נוצרה תעודת SAN הכוללת בתוכה כמה שמות (כפי שראינו בזמן יצירת התעודה נוצרו 3 שמות) - Subject Alternative name

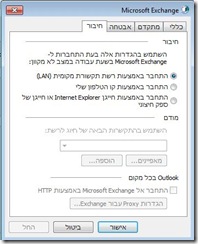

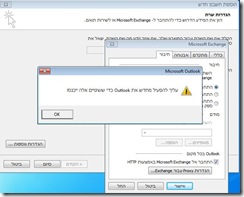

בדיקת חיבור האוטלוק:

כעת נפתח את האוטלוק 2010 ונבדוק שאנו אכן מתחברים בפרוטוקול https:

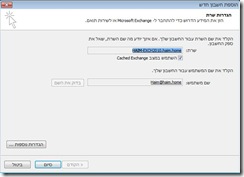

אם אנו מעוניינים להגדיר תצורה זאת בתוך ה LAN , נצטרך להוסיף V בהגדרות החיבור באוטלוק:

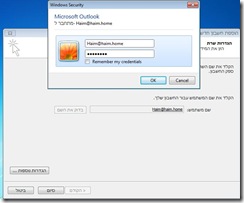

לאחר פתיחת האוטלוק , הקליינט מזהה את השרת באמצעות ה AutoDiscover

אנו נלחץ על קבע באופן ידני כדי לקסטם את ההגדרה של ה rpc over https – בשלב הבא נבצע באצעות GPO. (הפעולה אינה חובה, אלא רק ברשתות LAN שבו אנו רוצים להטמיע את החיבור)

ללחוץ על הגדרות נוספות

כאן אנו רואים שה Autodiscover עשה לנו את מרבית העבודה בכך שהגדיר תצורה באמצעות http, הוא אינו מסמן את האופציה של להתחבר תחילה ב HTTP ברשתות מהירות, שימו לב שב LAN אתם עדיין עובדים שתצורה רגילה מול שרת הדואר/

ה Auto Discover לא מסמן את האופציה הבאה: "ברשתות מהירות, התחבר באמצעות HTTP תחילה ולאחר מכן באמצעות TCP/IP":

אנו נסמן אותה ב V ולאחר מכן נלחץ על אישור:

נסגור את החלון תוך לחיצה על OK ואישור.

לחיצה על סיום לסיום פעולת אשף הגדרת האוטלוק:

פתיחת האוטלוק

לחיצה על ctrl + על האייקון של האוטלוק שבשורתהמשימות, לאחר מכן נלחץ על "מצב חיבור"

פה אנו רואים שהחיבור הינו באמצעות HTTPS

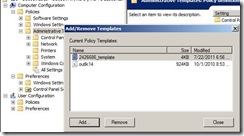

הגדרות מתקדמות מצד הקליינט הכוללים קיסטום הגדרות באמצעות GPO (לא חובה).

חשוב להכיר 2 מאמרים שמדברים על הוספת ערכים חשובים ל ADM שמטפלים בהגדרות בתוך לשונית ה over https באוטלוק,

במאמר זה אתייחס רק למאמר עבור Outlook 2010, התצורה דומה לזה של 2007 מלבד העובדה שהערכים ב ADM ב 2007 מופיעים מתחת ל Administrative Template תחת Article 961112 Policy Settings.

להלן המאמרים:

Outlook Anywhere (RPC/HTTP) settings are unavailable in the Outlook 2010 Group Policy template

http://support.microsoft.com/kb/2426686

You cannot use Group Policy settings to configure Outlook Anywhere (RPC/HTTP) settings

http://support.microsoft.com/kb/961112

נייבא את ה ADM מהמאמר 2426686 לתוך ה Administrative Templates:

במסך הבא נוסיף את ה ADM כולל את ה ADM של האוטלוק עצמו:

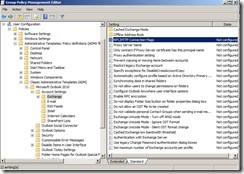

ננווט ל:

User Cofiguration -> Policies -> Administravie Templates -> Classic Administravie Templates -> Microsoft Outlook 2010 -> Account Settings –> Exchange

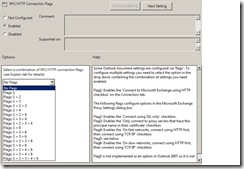

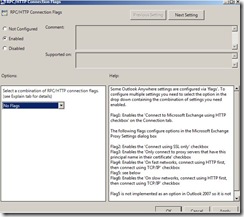

נלחץ על RPC/HTTP Connection Flags:

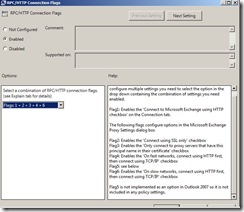

להלן האופציות כולל ה FLAGS להגדרות בתוך הטאב של ה RPC / HTTP :

אנו נגדיר את כל ה FLAGS כלומר נסמן ב V את כל האופציות:

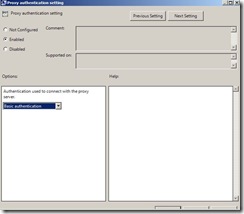

להלן הגדרת ה Authentication – אנו נגדיר Basic Authentication

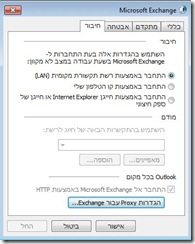

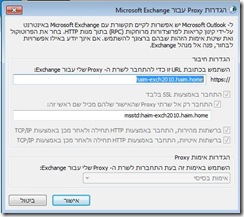

להלן ההגדרות באוטלוק, יש לשים לב שהאופציה של "התחבר אל Microsoft Exchange באמצעות HTTP מאופשרת ואינה זמינה להגדרה.

נלחץ על הגדות Proxy עבור Exchage…

יש לשים לב שכל האופציות אינן מאופשרות כולל אימות בסיסי שאותו גם הגדרנו.

אם ברצוננו לבטל את האופציה של Over Https יש להגדיר No Flags:

בהגדרות האוטלוק ניתן לבדוק שהאופציה בוטלה ולא ניתנת לעריכה.